Odată cu avansul tehnologic exponențial din ultimii 10-15 ani, s-a schimbat și paradigma securității navigării online. După cum am văzut într-un articol anterior, de la simple nume de utilizator cu o parolă atașată, am ajuns să avem identități online.

Bineînțeles, toate aceste schimbări nu puteau să se întâmple doar într-o singură direcție. În același timp cu dezvoltarea tehnologică, și procesele malițioase au devenit din ce în ce mai performante și mai complexe. Astfel, am trecut, de-a lungul timpului, de la o simplă parolă care reprezenta un cuvânt pe care îl țineam minte ușor, la a adăuga cerințe minime precum utilizarea unei majuscule. Asta deoarece metoda dicționarului de ghicire a parolei devenise pur și simplu mai eficientă. Pe urmă, când nici asta nu a mai fost suficient, am ajuns să includem în definiția parolei cifre și caractere speciale. Când nici asta nu a mai fost considerat sigur, s-au mărit cerințele de lungime a parolei.

A venit, însă, un moment în care parola în sine nu a mai fost considerată suficient de sigură, indiferent de complexitatea ei, și a fost introdus așa-numitul concept de autentificare bazată pe mai mulți factori (MFA). MFA este considerat standardul actual.

Ca orice alt lucru care se schimbă dinamic în pas cu tehnologia, și MFA-ul a început să capete diferite nuanțe. Ca atare, a prins rădăcini conceptul conform căruia, dacă parola contului este principala țintă într-un proces malițios, atunci să încercăm să eliminăm parola din acest proces. Un fel de a elimina „obiectul muncii”.

Astfel a apărut conceptul de autentificare fără parolă (passwordless). Passkey-urile sunt o modalitate de autentificare fără parolă.

Înainte de a intra în detalii despre passkey-uri, hai să explorăm puțin conceptul de MFA.

Factorii de autentificare MFA

Factorii de autentificare MFA sunt stabiliți pe baza definiției NIST și sunt compuși din trei niveluri de autentificare, AAL (Authenticator Assurance Levels). Pe înțelesul tuturor, aceștia se definesc astfel:

- Tipul 1: Ceva ce cunoști – de exemplu, parola, un cod PIN, o combinație de cuvinte. În general, ceva ce poți memora.

- Tipul 2: Ceva ce ai – include orice este sub formă fizică, cum ar fi telefonul, smart cardul, tokenul, cheia USB etc.

- Tipul 3: Ceva ce reprezinți tu – aici sunt incluse toate formele de autentificare care implică o parte a corpului, cum ar fi amprenta, palma, scanarea feței, ochilor, recunoașterea vocală etc.

Combinarea a cel puțin două dintre ele reprezintă procesul de autentificare MFA. Utilizarea a două din cele trei tipuri menționate mai sus mai este cunoscută și sub denumirea 2FA.

Passkey-ul și autentificarea fără parolă

Passkey-ul nu este altceva decât un proces MFA care elimină Tipul 1 de AAL din ecuație. Passkey-ul a fost standardizat de alianța FIDO și este o combinație între o infrastructură de tip cheie criptată publică (PKI) și autentificarea biometrică. Asta înseamnă că autentificarea prin intermediul passkey-ului este un proces MFA care execută cei doi pași de autentificare în același timp.

O diferență notabilă între utilizarea unui passkey și a unei parole este faptul că passkey-ul, adică cheia de autentificare, este salvat local pe dispozitivul propriu. În schimb, parola este salvată pe serverul furnizorului unde aveți identitatea creată. Ca atare, identitatea proprie este mai puțin expusă în cazul în care furnizorul trece printr-o scurgere de date ca urmare a unui atac cibernetic.

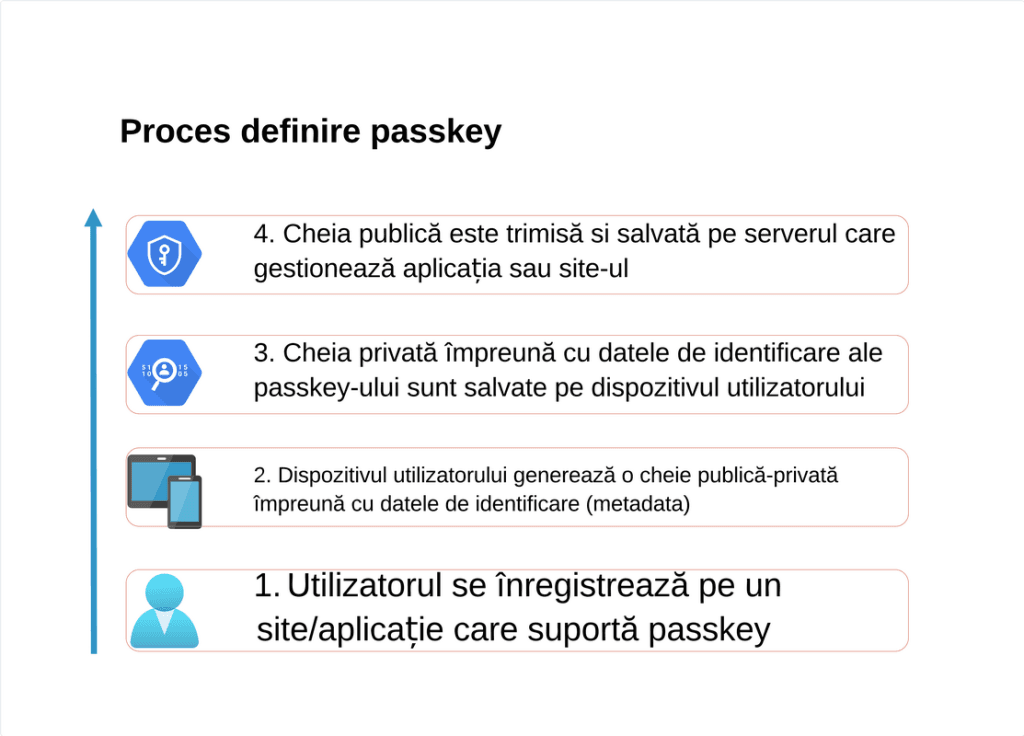

Pentru a exemplifica funcționarea passkey-ului și ce fel de date sunt salvate, am pregătit un infografic:

Infrastructura PKI (de cheie publică criptată) nu este ceva nou; presupun că mulți dintre voi sunteți familiari cu ea. Multe companii o folosesc pentru autentificare internă în aplicațiile și rețeaua companiei. De obicei, aceasta constă într-un card pe care îl atașați calculatorului în momentul în care vă autentificați cu parolă. Câteodată, ca măsură adițională de siguranță, se definește și un cod PIN. Meritul alianței FIDO prin definirea passkey-ului este că a adaptat tehnologia pentru a putea fi folosită la scară largă pentru autentificare pe internet.

Deși principalele sisteme de operare – Android, Windows și iOS – suportă passkey-urile, părerea mea, cel puțin din experiența personală, este că sunt folosite destul de puțin. Pe măsură ce autentificarea prin passkey devine din ce în ce mai răspândită, având în vedere că metoda este sigură și multiplatformă, vă recomand să o utilizați, acolo unde este suportată. De dragul securității identităților voastre digitale.